- Retrait gratuit dans votre magasin Club

- 7.000.000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

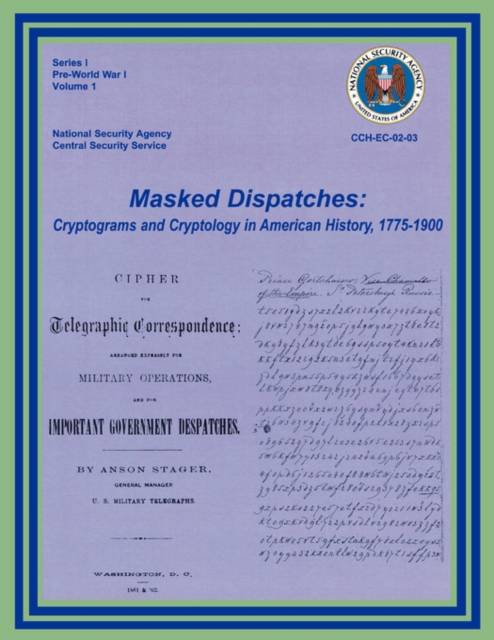

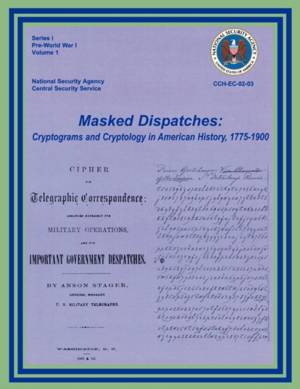

Masked Dispatches

Cryptograms and Cryptology in American History, 1775-1900

Ralph E Weber, Center for Cryptologic History

Livre broché | Anglais

45,95 €

Description

The art and science of code-making and code-breaking is driven both by the risk inherent in an adversary's ability to read an intercepted communication and the technology available to mitigate that threat efficiently and cost-effectively. This is true both for today's computer-driven cryptography and cryptanalysis and the simpler, yet no less vital codes and ciphers used in the past. In "Masked Dispatches: Cryptograms and Cryptology in American History, 1775-1900", the beginnings of American cryptography are portrayed as rooted in the nation's origin in revolutionary conspiracy. Although the technology consisted of the use of messenger and hand-written correspondence or signals ("One if by land, two if by sea"), the risks of detection and betrayal of secrets was just as great as in the present day. "Masked Dispatches" presents some of the Founding Fathers as active participants in spycraft. America's first espionage code was devised by Benjamin Tallmadge, General George Washington's director of secret service, for use by a spy ring set up in New York in 1778. Another chapter discusses Washington's supplying of invisible ink to Tallmadge. Not surprisingly, Thomas Jefferson's contribution to the world of codes and ciphers was a mechanical device - a wheel cylinder. Once America won its independence, it continued to rely on the devices and methods used in the Revolutionary period. During the Civil War, both sides employed ciphers which, although not much in advance of those used in the 18th century, generally succeeded in keeping their secrets. Spies in the field, such as the Union's Elizabeth Van Lew in Richmond, used simple yet effective substitution systems, while even Abraham Lincoln dabbled in primitive types of encryption. Whether recounting the cryptographic efforts of prominent Americans or the more mundane role of successive diplomatic codes in keeping State Department transactions confidential, "Masked Dispatches" provides both fascinating narrative details and extensive examples of encrypted dispatches and cipher systems. This unique view of America's early history will prove invaluable to diplomatic and military historians as well as anyone intrigued by spycraft, codes, and ciphers.

Spécifications

Parties prenantes

- Auteur(s) :

- Editeur:

Contenu

- Nombre de pages :

- 234

- Langue:

- Anglais

Caractéristiques

- EAN:

- 9781780390086

- Date de parution :

- 01-01-11

- Format:

- Livre broché

- Format numérique:

- Trade paperback (VS)

- Dimensions :

- 216 mm x 279 mm

- Poids :

- 553 g

Les avis

Nous publions uniquement les avis qui respectent les conditions requises. Consultez nos conditions pour les avis.