- Retrait gratuit dans votre magasin Club

- 7.000.000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

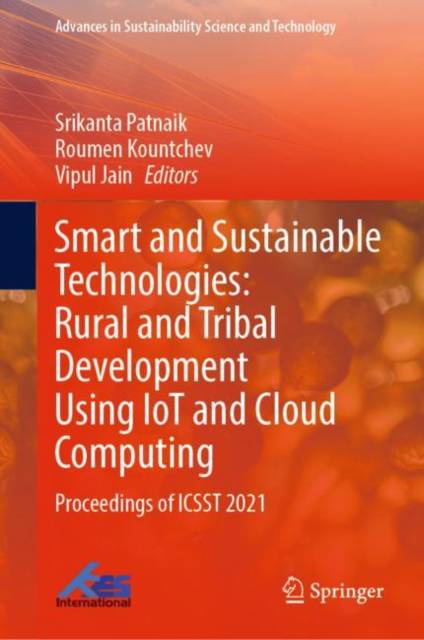

Smart and Sustainable Technologies: Rural and Tribal Development Using Iot and Cloud Computing

Proceedings of Icsst 2021

381,95 €

+ 763 points

Description

Section 1: IOT, Big Data and Cloud Computing.- Chapter 1. Big Data: A Boon to Fight against Cancer Using Mapreduce Framework.- Chapter 2. Security Attacks and its Countermeasures in RPL.- Chapter 3. An Optimal Policy with Parabolic Demand Carry Forwarded with Three-Parameter Weibull Distribution Deterioration Rate, Scarcity, and Salvage Value.- Chapter 4. Information Actions Use for System Activity: Action Modelling Schemas.- Chapter 5. High-Security Object Integrity and Manipulation of Conceal Information by Hiding Partition Technique.- Chapter 6. Performance Evaluation of FSO under Different Atmospheric Conditions.- Section 2: Smart Communication.- Chapter 7. Design and Performance Analysis of High-Reliability QOS-Oriented Adaptive Routing Protocol for MANET.- Chapter 8. Circular Patch Antenna with Perturbed Slots for Various Wireless Applications.- Chapter 9. A Secure Handshaking AODV Routing Protocol (SHS-AODV) with Reinforcement Authentication in MANET.- Chapter 10. AI-Powered Smart Routers.- Chapter 11. Modified Sierpinski Gasket Monopole Fractal Antenna for Sub 6GHz 5G Applications.- Chapter 12. Design of a Dual-Ring Resonator Antenna for WBAN Applications.- Chapter 13. Performance Analysis of MIMO Antenna for Isolation Improvement.- Chapter 14. Low Power and High-Speed Full Adder with Complemented Logic and Complemented XOR Gate.- Chapter 15. Determining the Number of Bit Encryption that is Optimum for Image Steganography in 8 Bit Images. etc.

Spécifications

Parties prenantes

- Editeur:

Contenu

- Nombre de pages :

- 384

- Langue:

- Anglais

- Collection :

Caractéristiques

- EAN:

- 9789811922763

- Date de parution :

- 28-07-22

- Format:

- Livre relié

- Format numérique:

- Genaaid

- Dimensions :

- 156 mm x 234 mm

- Poids :

- 734 g

Les avis

Nous publions uniquement les avis qui respectent les conditions requises. Consultez nos conditions pour les avis.