- Retrait gratuit dans votre magasin Club

- 7.000.000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

Piratage

-

PYTHON Programming for Beginners

Dylan Mach

- Livre relié | Anglais

- If you ever wondered how this app works, or how it is possible to send information from a machine to a computer... Well, it is all due to the programm... Savoir plus

48,95 €Livraison sous 1 à 4 semaines48,95 €Livraison sous 1 à 4 semaines -

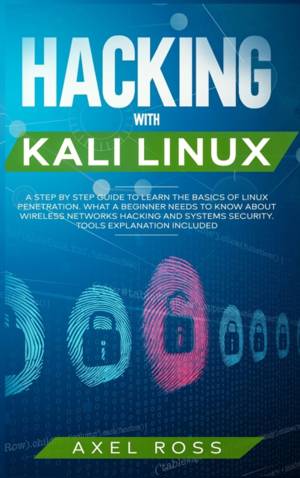

Hacking with Kali Linux

Axel Ross

- Livre relié | Anglais

- 55% DISCOUNT FOR BOOKSTORES! Attract new customers with this book. They will love it! Geared toward Kali Linux users, the topic of "Open-Source operat... Savoir plus

48,95 €Livraison 1 à 2 semaines48,95 €Livraison 1 à 2 semaines -

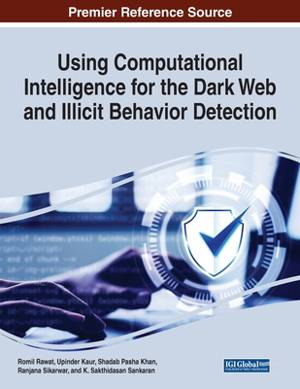

Using Computational Intelligence for the Dark Web and Illicit Behavior Detection

- Livre broché | Anglais

- The Dark Web is a known hub that hosts myriad illegal activities behind the veil of anonymity for its users. For years now, law enforcement has been s... Savoir plus

287,45 €Livraison 1 à 2 semaines287,45 €Livraison 1 à 2 semaines -

Ubiquitous Security

- Livre broché | Anglais | Communications in Computer and Information Science | n° 1557

- This volume constitutes selected papers presented at the First Inernational Conference on Ubiquitous Security, UbiSec 2021, held in Guangzhou, China, ... Savoir plus

137,45 €Livraison 2 à 3 semaines137,45 €Livraison 2 à 3 semaines -

Proceedings of the Seventh International Workshop on Digital Forensics and Incident Analysis (WDFIA 2012)

Nathan Clarke, Theodore Tryfonas, Ronald Dodge

- Livre broché | Anglais

- The field of digital forensics is rapidly evolving and continues to gain significance in both the law enforcement and the scientific community. Being ... Savoir plus

27,45 €Livraison 2 à 3 semaines27,45 €Livraison 2 à 3 semaines -

A Guide to Kernel Exploitation

Enrico Perla, Massimiliano Oldani

- Livre broché | Anglais

- A Guide to Kernel Exploitation: Attacking the Core discusses the theoretical techniques and approaches needed to develop reliable and effective kernel... Savoir plus

89,95 €Livraison 2 à 3 semaines89,95 €Livraison 2 à 3 semaines -

Investigating Computer-Related Crime

Peter Stephenson, Keith Gilbert

- Livre relié | Anglais

- Since the last edition of this book was written more than a decade ago, cybercrime has evolved. Motives have not changed, but new means and opportunit... Savoir plus

195,95 €Livraison 1 à 2 semaines195,95 €Livraison 1 à 2 semaines -

Advanced Smart Computing Technologies in Cybersecurity and Forensics

- Livre broché | Anglais

- This book addresses the topics related to artificial intelligence, the Internet of Things, blockchain technology, and machine learning. It brings toge... Savoir plus

94,95 €Livraison 2 à 3 semaines94,95 €Livraison 2 à 3 semaines -

Cyber and the City

Ashley Sweetman

- Livre broché | Anglais | History of Computing

- Cyber security is the greatest risk faced by financial institutions today, a risk they have understood and managed for decades longer than is commonly... Savoir plus

36,95 €Livraison sous 1 à 4 semaines36,95 €Livraison sous 1 à 4 semaines -

Security and Control in Information Systems

Andrew Hawker

- Livre relié

- A comprehensive review covering recent developments in electronic commerce, as well as the more traditional systems found in many organizations, both ... Savoir plus

256,95 €Livraison 1 à 2 semaines256,95 €Livraison 1 à 2 semaines -

Avoiding Cyber Fraud in Small Businesses

G Jack Bologna, Paul Shaw

- Livre relié | Anglais

- INCREASE THE LIFE SPAN OF YOUR SMALL BUSINESS The average small business has a life span of about five years, and inadequate internal controls are the... Savoir plus

80,45 €Livraison 2 à 3 semaines80,45 €Livraison 2 à 3 semaines -

Cyber Enigma

E Dilipraj

- Livre relié | Anglais

- Cyber and its related technologies such as the Internet was introduced to the world only in late 1980s, and today it is unimaginable to think of a lif... Savoir plus

195,95 €Livraison 1 à 2 semaines195,95 €Livraison 1 à 2 semaines -

Aws

Robert Campbell

- Livre broché | Espagnol | Programming | n° 2

- " 55% OFF for Bookstores! Discounted Retail Price NOW!!" Are your customers looking for a complete guide on AWS? Do you want to make sure that by buyi... Savoir plus

40,45 €Livraison 1 à 4 semaines40,45 €Livraison 1 à 4 semaines -

Islamophobic Hate Crime

Imran Awan, Irene Zempi

- Livre relié | Anglais

- In recent years, there has been a sharp increase in anti-Muslim attacks. What is driving the proliferation of these hate crimes? Why are Muslims being... Savoir plus

274,95 €Livraison 2 à 3 semaines274,95 €Livraison 2 à 3 semaines -

Crime, Justice and the Media

Ian Marsh, Gaynor Melville

- Livre broché | Anglais

- Crime, Justice and the Media examines and analyses the relationship between the media and crime, criminals and the criminal justice system. This expan... Savoir plus

76,45 €Livraison 2 à 3 semaines76,45 €Livraison 2 à 3 semaines -

Reinforcement Learning with Hybrid Quantum Approximation in the Nisq Context

Leonhard Kunczik

- Livre broché | Anglais

- This book explores the combination of Reinforcement Learning and Quantum Computing in the light of complex attacker-defender scenarios. Reinforcement ... Savoir plus

89,95 €Livraison sous 1 à 4 semaines89,95 €Livraison sous 1 à 4 semaines -

Cyber Denial, Deception and Counter Deception

Kristin E Heckman, Frank J Stech, Roshan K Thomas, Ben Schmoker, Alexander W Tsow

- Livre relié | Anglais | Advances in Information Security | n° 64

- This book presents the first reference exposition of the Cyber-Deception Chain: a flexible planning and execution framework for creating tactical, ope... Savoir plus

158,45 €Livraison sous 1 à 4 semaines158,45 €Livraison sous 1 à 4 semaines -

Fighting Computer Crime

Donn B Parker

- Livre broché | Anglais

- Leading computer crime-prevention expert Donn Parker argues in this compelling and often alarming book that current approaches to preventing computer ... Savoir plus

101,95 €Livraison 2 à 3 semaines101,95 €Livraison 2 à 3 semaines -

The Art of Cyber Warfare

Peter Kestner

- Livre broché | Anglais

- The Art of Cyber Warfare explores the strategic and tactical approaches for offense and defense in the digital age. Drawing on historical conflicts fr... Savoir plus

29,95 €Livraison sous 1 à 4 semaines29,95 €Livraison sous 1 à 4 semaines -

Sex Crimes

Donna VanDiver, Jeremy Braithwaite

- Livre relié | Anglais

- Sex Crimes: Research and Realities , 2nd edition, provides succinct overviews and details of the research regarding sex crimes and the persons who com... Savoir plus

351,45 €Livraison 2 à 3 semaines351,45 €Livraison 2 à 3 semaines -

Ciberseguridad Paso A Paso

Maria Angeles Caballero Velasco, Baus Le

- Livre broché | Espagnol

- ¿Sabías que el 60 % de las empresas que son atacadas cierra su negocio a los 6 meses? En la nueva era digital, es vital elaborar una adecuada estrateg... Savoir plus

39,95 €Livraison 1 à 4 semaines39,95 €Livraison 1 à 4 semaines -

Cyber Risk, Intellectual Property Theft and Cyberwarfare

Ruth Taplin

- Livre broché | Anglais | Routledge Studies in the Growth Economies of Asia

- The desire to steal the intellectual property (IP) of others, be they creative individuals or company teams working in patent pools to create new inno... Savoir plus

83,95 €Livraison 2 à 3 semaines83,95 €Livraison 2 à 3 semaines -

Philosophy of Cybersecurity

Lukasz Olejnik, Artur Kurasiński

- Livre relié | Anglais

- Technology and digitization are a great social good. But they also involve risks and threats. Cybersecurity is not just a matter of data or computer s... Savoir plus

213,95 €Livraison 2 à 3 semaines213,95 €Livraison 2 à 3 semaines -

Teaching Cybersecurity

Daniel Shoemaker, Ken Sigler, Tamara Shoemaker

- Livre relié | Anglais | Security, Audit and Leadership

- Let's be realistic here. Ordinary K-12 educators don't know what "cybersecurity" is and could probably care less about incorporating it into their les... Savoir plus

198,45 €Livraison 2 à 3 semaines198,45 €Livraison 2 à 3 semaines